O tym jak Computer Forensics z Mobile Forensics w jednym domu zamieszkali

Czy możliwe jest wyjście poza jedną gałąź informatyki śledczej i znalezienie komplementarności w Computer Forensics z Mobile Forensics? Spróbujmy się o tym przekonać na podstawie praktycznego przykładu.

O komplementarności w informatyce śledczej na łamach Magazynu pisano kilka razy. Niepodważalnym faktem jest to, że narzędzia służące do wykonywania spraw traktujących dowody elektroniczne wzajemnie się uzupełniają. Bez poprawnego zabezpieczenia dowodu elektronicznego nie ma możliwości analizy takiego dowodu.

I tak do zabezpieczenia w dziedzinie Computer Forensics może nam posłużyć odpowiednia aplikacja lub sprzęt (np. MediaImager), a do wykonania analizy i stworzenia ekspertyzy skorzystamy z zupełnie innej aplikacji (np. EnCase). Podobnie wygląda to w przypadku Mobile Forensics. Zabezpieczenie urządzenia mobilnego możemy wykonać za pomocą box’ów serwisowych, a samą analizę wykonać z użyciem specjalistycznego programowania (np. XRY).

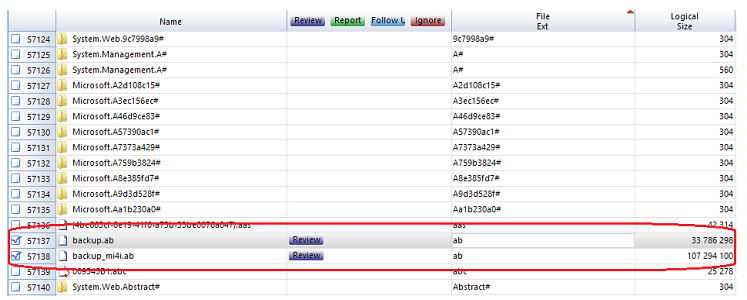

Zostałem poproszony o zabezpieczenie kilku dysków twardych pochodzących z komputerów klasy PC. Na miejscu wykonałem czynności procesowe mające na celu stworzenia kopii binarnych nośników pamięci i a zabezpieczone kopie binarne zabrałem ze sobą celem analizy. Kopie binarne zostały podłączane do oprogramowania EnCase Forensic, które oferuje szybkie poszukiwanie, odnajdywanie, analizowanie i zapisywanie dowodów elektronicznych. Wśród setek gigabajtów danych moją uwagę zwrócił fakt, iż na dysku zostały znalezione pliki oprogramowania iTunes służącego do wykonywania kopii zapasowej danych z urządzeń mobilnych firmy Apple. Zacząłem więc przeszukiwanie dysku z nadzieją odnalezienia oprogramowania innych firm, które mają możliwości podobne do iTunes. Znalazłem więc oprogramowanie Android Studio, Samsung KiES oraz Blackberry Link. W związku z tym faktem moje poszukiwania zostały ograniczone do odpowiednich rozszerzeń plików i folderów, które tworzą wspomniane programy. I tak moim oczom ukazał się wynik: (Rys. 1)

Rys. 1

Pliki z rozszerzeniem .AB to nic innego jak Android Backup wykonany najprawdopodobniej za pomocą modułu ADB pochodzącego z pakietu Android Studio. Folder Apple Computer MobileSync Backup wskazuje ewidentnie na kopię zapasową pochodzącą z urządzenia iOS. Nie znalazłem plików z rozszerzeniem .BBB (BlackBerry Backup, który mógłby pochodzić z Blackberry Link) oraz folderów w lokalizacji Samsung Kies3 backup. Przy próbie otwarcia pliku .AB za pomocą aplikacji dekompresującej 7-zip dostałem komunikat, że nie można otworzyć tego pliku jako archiwum. W przeglądarce heksadecymalnej widzę kod HEX, jednak obce jest mi biegłe czytanie w nim. (Rys. 2) Spójrzmy zatem na zawartość folderu kopii zapasowej urządzenia iOS. Znajdują się tu pliki bez rozszerzeń oraz nazwy nie sugerujące absolutnie nic. W przeglądarce HEX znowu nieczytelny kod…(Rys. 2)

Rys. 2

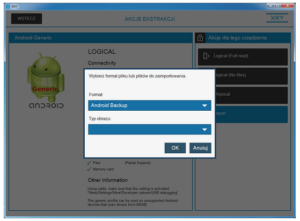

Nie poddając się, postanowiłem spróbować powyższe dane zaimportować do oprogramowania typu MobileForensics. Na warsztat wziąłem XRY. Natomiast nurtowało mnie pytanie, jak podpiąć pliki backupu nie mając wiedzy z jakiego urządzenia pochodzą… I tu z pomocą przyszli programiści XRY, którzy zaimplementowali w swoje narzędzie tzw. profile odczytu Generic. Profil ten charakteryzuje się specyfiką systemu operacyjnego, a nie specyfiką konkretnego urządzenia mobilnego. No to do dzieła! Importuję plik .AB (Rys. 3)

Rys. 3

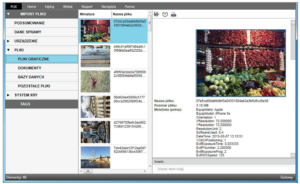

Po chwili otrzymuję komplet informacji posortowanych kategoriami, z których wykonanie raportu zajmie mi chwilę. Co ciekawe, XRY odzyskał nawet skasowane informacje! (Rys. 4)

Rys. 4

W analogiczny sposób przystępuje do backupu iOS, gdzie wskazuję XRY folder danych. I znowu po chwili otrzymuję cenne informacje. (Rys. 5)

Rys. 5

Tym oto prostym sposobem z plików kopii zapasowych urządzeń mobilnych, które zostały odnalezione za pomocą oprogramowania do Computer Forensics wydobyliśmy dane pochodzące stricte z dziedziny Mobile Forensics. W dzisiejszym mobilnym świecie takie sytuacje będą na pewno pojawiać się bardzo często. Bo który świadomy użytkownik swojego urządzenia mobilnego nie przechowuje kopii zapasowych danych na swoim komputerze?

Reasumując sądzę, że to wystarczający dowód na to, by odtąd obie dziedziny (CF i MF) traktować komplementarnie, a nie osobno.