Logiczna ekstrakcja danych z urządzeń iOS: zapobieganie szyfrowaniu kopii zapasowych.

Akwizycja logiczna jest najczęstszym sposobem wyodrębniania informacji z najnowszych urządzeń iPhone i iPad.

W przeciwieństwie do innych metod zabezpieczania danych, które mogą być trudne pod względem prawnym i technicznym, ekstrakcja logiczna jest najbardziej zgodnym z najlepszymi praktykami informatyki śledczej sposobem pozyskania danych użytkownika bez wprowadzania niepożądanych modyfikacji urządzenia lub uzyskiwania dostępu do zewnętrznych usług w chmurze. Jednak ta metoda nie jest pozbawiona wyzwań, z których jednym z najważniejszych jest hasło kopii zapasowej.

Czym jest logiczna ekstrakcja danych?

W systemie iOS termin „akwizycji logicznej” jest używany do zdefiniowania metody wyodrębniania, powodującej, że urządzenie tworzy lokalną kopię zapasową („kopia zapasowa iTunes”, chociaż sam iTunes nie jest wymagany do jej utworzenia). Lokalne kopie zapasowe urządzeń iOS zawierają prawie wszystko to, co znajduje się w pamięci urządzenia. Obejmują one dane większości aplikacji systemowych i tych stworzonych przez firmy zewnętrzne (z wyjątkiem tych, których twórcy wyraźnie wyłączają kopie zapasowe), ustawienia systemu, niektóre – ograniczone – dane o lokalizacji, dane dzienników połączeń, wiadomości tekstowe i głosowe, kalendarze, pliki z aparatu (zdjęcia oraz wideo), a także wszystkie zapisane hasła.

Hasło kopii zapasowej i konsekwencje dla analizy danych

iOS umożliwia szyfrowanie lokalnych kopii zapasowych za pomocą hasła utworzonego przez użytkownika. Może ustawić on swoje hasło lokalnej kopii zapasowej w iTunes podczas tworzenia jej po raz pierwszy. Po ustawieniu hasło zapisuje się w urządzeniu (iPhone lub iPad). Jeśli hasło jest włączone, żadne niezaszyfrowane dane nigdy nie opuszczają urządzenia; iTunes lub Elcomsoft iOS Forensic Toolkit po prostu przechwytują zaszyfrowany strumień danych i zapisują go jako grupę plików, aby wykonać kopię zapasową.

Hasło kopii zapasowej rodzi istotne konsekwencje dla analizy danych, wykraczające daleko poza ochronę kopii zapasowych. Użycie hasła wpływa na sposób ochrony różnych części kopii zapasowej. Bez jasła główna część kopii zapasowej nie zostanie zaszyfrowana; jednak iOS użyje bardzo bezpiecznego klucza specyficznego dla sprzętu do zaszyfrowania keychain, który przechowuje hasła użytkownika, tokeny i poświadczenia uwierzytelniające. W efekcie zawartość keychain z niechronionych kopii zapasowych nie może zostać odszyfrowana. Przywrócić ją można tylko na dokładnie tym samym urządzeniu, z którego wcześniej została uzyskana. Jeśli kopia zapasowa jest chroniona hasłem, keychain jest szyfrowany przy użyciu tego samego hasła, co reszta kopii zapasowej. Z tego powodu ustawienie tymczasowego, znanego hasła jest bezwzględnie konieczne podczas wykonywania ekstrakcji logicznej.

Logiczna ekstrakcja danych – iOS 10 i wersje starsze

Podczas wyodrębniania danych z urządzenia z systemem iOS w wersji od 8 do 10 należy pamiętać, że hasła kopii zapasowej nie można zmienić ani usunąć bez uprzedniego prowadzenia poprzedniego hasła. Jeśli oryginalne hasło do kopii zapasowej było nieznane, jedynym sposobem na odszyfrowanie kopii zapasowej byłoby odzyskanie oryginalnego hasła przez przeprowadzenie ataku brute-force lub słownikowego za pomocą narzędzia Elcomsoft Phone Breaker. Należy postępować zgodnie z instrukcjami poniżej, aby odzyskać oryginalne hasło tekstowe. Ponieważ iOS 11 dodaje możliwość resetowania haseł kopii zapasowych, można zaktualizować urządzenie iPhone lub iPad, którego kopia zapasowa jest chroniona nieznanym hasłem do iOS 11. Jeśli urządzenie jest chronione hasłem, bezwzględnie będzie ono potrzebne, aby wykonać aktualizację i reset hasła kopii zapasowej.

Logiczna ekstrakcja danych – iOS 11: Resetowanie hasła kopii zapasowej

Podczas wyodrębniania danych z urządzenia iPhone lub iPad z systemem iOS 11 można łatwo zresetować hasło kopii zapasowej, wykonując „Reset ustawień sieci” z poziomu „Ustawień” urządzenia. Uwaga: jeśli urządzenie ma hasło, musisz je wprowadzić podczas próby resetowania ustawień sieci. Aby zresetować hasło kopii zapasowej w systemie iOS 11, wykonaj następujące kroki:

- Odblokuj urządzenie za pomocą Touch ID, Face ID lub kodu dostępu

- Przejdź do Ustawienia – Ogólne, następnie przewiń do opcji Reset. (Rys. 2)

- Wybierz Resetuj wszystkie ustawienia

- Wprowadź hasło urządzenia (będzie wymagane, jeśli hasło jest włączone)

Polecenie „Resetuj wszystkie ustawienia” kasuje następujące ustawienia:

- ustawienia jasności

- czy wyświetlać procent baterii

- hasła Wi-Fi (ale nie inne hasła lub tokeny zapisane w keychain)

- apple.wifi.plist

- hasło kopii zapasowej iTunes

Co zrobić, jeśli nie znasz hasła i nie możesz zresetować hasła kopii zapasowej? W takim przypadku powrócimy do pierwszego etapu: mimo to wykonamy lokalną kopię zapasową i za pomocą Elcomsoft Phone Breaker spróbujemy złamać hasło.

Kopia logiczna krok po kroku

Zalecamy następujące podejście do logicznego zabezpieczania urządzeń z systemem iOS. Warunki wstępne:

- Urządzenie iPhone lub iPad

- Elcomsoft iOS Forensic Toolkit 2.40 lub nowszy

- iOS 10 i starsze: urządzenie jest odblokowane za pomocą Touch ID, hasła lub zapisu blokady

- iOS 11: hasło musi być powiązane z komputerem. Alternatywnie można użyć rekordu blokowania wyodrębnionego z komputera użytkownika.

Sprawdź, czy kopia zapasowa jest chroniona hasłem:

- Podłącz urządzenie iPhone lub iPad do komputera.

- Odblokuj urządzenie iPhone lub iPad i potwierdź monit „Zaufaj temu komputerowi”

Uwaga: w systemie iOS 11 wymagane będzie wprowadzenie hasła urządzenia. Jeśli nie znasz hasła, użyj rekordu blokady (jeśli jest dostępny)

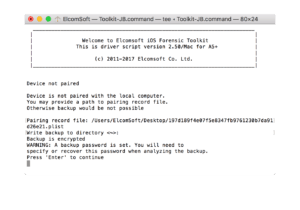

- Uruchom Elcomsoft iOS Forensic Toolkit 2.40 lub nowszy i użyj opcji „I(nfo)”, aby sprawdzić, czy kopia zapasowa ma hasło.

- Zresetuj nieznane hasło zapasowe (tylko iOS 11). Na urządzeniu z systemem iOS otwórz Ustawienia – Ogólne – Resetuj, a następnie dotknij i potwierdź Resetuj wszystkie ustawienia.

Uwaga: iOS 11 będzie wymagać wprowadzenia hasła dostępu do urządzenia (jeśli jest włączone).

Utwórz lokalną kopię zapasową:

- Podłącz urządzenie z systemem iOS do komputera. Zostaniesz poproszony o ustanowienie zaufanego połączenia z komputerem. Potwierdź monity na komputerze i urządzeniu iPhone lub iPad.

- (tylko iOS 11) Zostanie wyświetlony monit o wprowadzenie kodu urządzenia na urządzeniu iPhone lub iPad. Podaj hasło, aby zakończyć parowanie.

- Po nawiązaniu relacji parowania uruchom Elcomsoft iOS Forensic Toolkit 2.40 lub nowszy.

- Naciśnij “B” (Backup), aby utworzyć nową kopię zapasową (Rys.4)

Uwaga: w narzędziu iOS Forensic Toolkit ustawiono tymczasowe hasło „123”; to pozwoli ci odszyfrować itemy z keychain. Możesz użyć istniejącego pliku blokady (rekordu parowania), aby utworzyć kopię zapasową.

W tym momencie powinieneś mieć lokalną kopię zapasową. Jeśli kopia zapasowa jest chroniona hasłem, którego nie znasz, musisz odzyskać to hasło, aby odszyfrować kopię zapasową.

Łamanie haseł w kopii zapasowej iOS

iOS używa bezpiecznego szyfrowania, aby chronić kopie zapasowe, jeśli użytkownik włączył hasło kopii zapasowej. Jeśli go nie znasz, jedynym sposobem na jej złamanie jest wykonanie ataku brute-force lub słownikowego. W zależności od wersji systemu iOS i sprzętu używanego do atakowania hasła, możesz spodziewać się następujących prędkości odzyskiwania:

- iOS 4 do 9 (i 10.1): około 150 000 haseł na sekundę na GPU (NVIDIA GeForce 1080)

- iOS 10.0: około 6 000 000 haseł na sekundę z procesorem Intel i5 ze względu na wykryty błąd

- iOS 10.2 i nowsze (w tym iOS 11): około 5 haseł na minutę (procesor); ~ 100 haseł na sekundę na GPU (GeForce 1080)

Uwaga: aby osiągnąć najszybszy poziom odzyskiwania, zalecamy użycie wielu akceleratorów GPU, takich jak kilka kart NVIDIA GTX 1080.

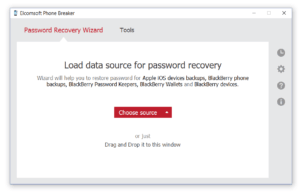

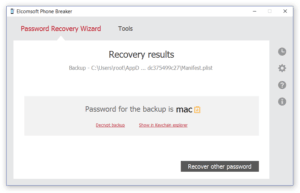

- Otwórz stronę Kreator odzyskiwania hasła.

- Określ plik kopii zapasowej, wybierając go za pomocą polecenia „Wybierz źródło” lub przeciągając i upuszczając plik Manifest.plist w oknie Kreator odzyskiwania hasła.

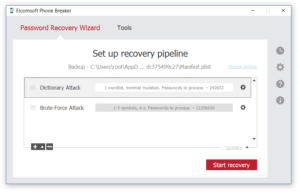

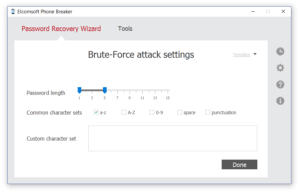

Domyślnie iTunes przechowuje kopie zapasowe iOS w następujących lokalizacjach: Windows XP: Documents and Settings(nazwa użytkownika)Dane aplikacjiApple ComputerMobileSyncBackup Windows 7, 8 i 10: Usersnazwa_użytkownikaAppDataRoamingApple ComputerMobileSyncBackup System operacyjny Mac: ~/Library/Application Support/Mobile-Sync/Backup/ Po określeniu pliku kopii zapasowej, musisz zdefiniować ataki, które zostaną użyte do złamania hasła. Kliknij „+”, aby dodać ataki do strumienia. Domyślnie ataki słownikowy i brute- -force są dodawane automatycznie. Możesz opcjonalnie je skonfigurować, klikając ikonę koła zębatego po prawej stronie każdej metody. Kliknij „Rozpocznij odzyskiwanie”. Elcomsoft Phone Breaker zacznie atakować hasło. Zostanie wyświetlony szacowany czas oraz aktualnie przetwarzane słowo. Możesz kliknąć „Więcej informacji” obok nazwy ataku, aby zobaczyć dodatkowe informacje, takie jak liczba prób uzyskania hasła i średnia prędkość ataku. Jeśli atak się powiedzie, odkryte hasło zostanie wyświetlone w oknie wyników odzyskiwania. Po odzyskaniu hasła można go użyć do odszyfrowania kopii zapasowej. Ponadto możesz przeglądać informacje przechowywane w keychain za pomocą wbudowanego narzędzia Keychain Explorer Tool.

Podsumowanie

Dokładnie przejrzeliśmy ochronę kopii zapasowych systemu iOS używanych w trakcie akwizycji logicznej. Dowiedzieliśmy się o różnicach pomiędzy danymi zabezpieczonymi hasłem i tymi niechronionymi w kopiach zapasowych oraz ich konsekwencjami dla analizy śledczej. Dowiedzieliśmy się ,jak resetować hasła do kopii zapasowych na urządzeniach iPhone i iPad z systemem iOS 11 oraz jak atakować istniejące hasła kopii zapasowych.